Internet, Red de redes, actúa, de momento, como el rey de la información y la comunicación en la era contemporánea de la globalización. Su extenso dominio ha cambiado radicalmente la forma de trabajar, de estudiar, de comerciar y hacer negocios, de cohabitar (no diré “convivir”), de practicar el ocio y el entretenimiento, de interactuar, en los individuos.

En el principio se entraba en Internet para mirar, pero cada día que pasa hay menos posibilidades de ver que de ser visto“encerraron una gran cantidad de peces, de modo que sus redes se rompían.”

El Evangelio de Lucas, 5:6

1

Cara y cruz de la Red

cierra la boca

Internet, Red de redes, actúa, de momento, como el rey de la información y la comunicación en la era contemporánea de la globalización. Su extenso dominio ha cambiado radicalmente la forma de trabajar, de estudiar, de comerciar y hacer negocios, de cohabitar (no diré “convivir”), de practicar el ocio y el entretenimiento, de interactuar, en los individuos. Al menos, en gran parte del planeta, allí donde llegan los hilos entrecruzados de la gran madeja digital o donde las autoridades políticas permiten que lleguen. Sobre los usos y potencialidades de la Red se han generado múltiples expectativas, aunque yo preferiría denominarlas “ilusiones” con fecha de caducidad.

Anhelo de muchos navegantes digitales es que Internet represente el reino de la libertad, un espacio sin fronteras ni aranceles ni leyes restrictivas, ámbito del compartir (en algún lugar lo he dado el sobrenombre de “Sharing Cross”) y del intercambio no sometido a reglamentaciones estrictas ni a una solidaridad, participación y contribución impuestas, tan características en las sociedades realmente existentes. Un espacio sin barreras, aunque tampoco falten las barricadas y las trincheras. En la Red se puede entrar y salir a placer, elegir la página de lectura o recreo que se prefiera, ignorarla o echar el cierre (darle a “Cerrar”), si no agrada su contenido o no ofrece aquello que uno busca.

En la realidad virtual, se contacta con personas ubicadas en cualquier parte del planeta; también, ay, con robots, troles y sujetos volanderos no identificados. Puede publicitarse trabajos y actividades diversas, sin para ello contratar, ni costearse a un alto precio, anuncios en periódicos y revistas que ya casi nadie compra ni lee; también, ay, mostrarse recuerdos de viajes, platos de comida preparada y travesuras de animales domésticos. Allí, en ese otro más allá, hace uno amigos y consigue seguidores, con quienes chatea o ciber-parlotea, discute y alterna; también, ay, enemigos y acosadores, a quienes tiene uno la posibilidad de despacharlos (bloquearlos o silenciarlos), si se ponen pesados o impertinentes, o porque sí.

La Red pone a toque de ratón de los PCs (o MACs; simple presión del dedo o el puntero en los dispositivos móviles) un volumen de información fabuloso que, de otro modo, exigiría para conseguirla gran derroche de energía personal y desembolso económico en viajes y gestiones múltiples. Es posible ojear prensa de lugares cercanos y lejanos con similar esfuerzo, consultar, leer y descargar millones de textos en miles de páginas web, acceder a los fondos de las principales Bibliotecas y Museos del mundo…

Cualquier internauta puede editar un blog y publicar escritos, autopublicar libros electrónicos, fundar revistas y magazines, sin censura ni aprobación de otros; sólo con disponer de elementales conocimientos informáticos. La función y la vigencia de las tradicionales vías de edición (editoriales), de venta de periódicos, revistas y libros (quioscos y librerías), de publicidad y hasta la existencia misma de emisoras de radio y cadenas convencionales (generalistas) de televisión han sido notoriamente alteradas y conmovidas. De tal magnitud es el efecto de la irrupción de la ciberconexión que los mencionados (y muchos otros más) veteranos medios y oficios han quedado obsoletos y en proceso de extinción, por más que se resistan a admitirlo y, en coro solidario, se consuelen poniendo como música de fondo baladas con letra cargada de nostalgia y melancolía.

Estos cambios, todo hay que decirlo, han generado a su vez nuevos trabajos, empleos y servicios, impensables hace unos pocos años. No hay que asombrarse de ello. Hay muchos mundos en éste, en constante evolución y rotación. Y el principio de adaptación no es ajeno a la ley de la evolución. “El 14% de las ofertas de empleo son para trabajos que no existían hace 15 años” (Libremercado, 19/01/2019).

Estos cambios, todo hay que decirlo, han generado a su vez nuevos trabajos, empleos y servicios, impensables hace unos pocos años. No hay que asombrarse de ello. Hay muchos mundos en éste, en constante evolución y rotación. Y el principio de adaptación no es ajeno a la ley de la evolución. “El 14% de las ofertas de empleo son para trabajos que no existían hace 15 años” (Libremercado, 19/01/2019).

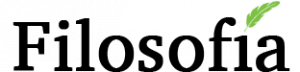

En el ciberespacio, pasa como con la luna: hay una parte no visible que se mueve al mismo tiempo que la que queda a la vista. De modo similar, uno entra a la Red para mirar y sale siendo observadísimo por cámaras y camarillas ocultas. Junto a los notorios beneficios que ofrece, el rey de redes y condados impone la ley en sus dominios. Aun habiendo acumulado tanto poder, en un reino con luces y sombras, no escapa al buen observador (sí a cegados y cerrados en banda, obsesos de la cosa e ingenuos anónimos) las dependencias y los peligros cada vez más numerosos que conlleva moverse en su jurisdicción: un coto con cuota, una tribu con tributo. El diezmo en la Red no es el pago en dinero o en especie, sino en datos del usuario.

2

Echar un cable y echar las redes

Tanto la Red como algunas redes sociales (por ejemplo, Facebook) y las transaccionales surgieron según un modelo de armazón restringido, mecanismos de interconexión pensados para el uso de un reducido número de personas, limitado al ámbito universitario, financiero, de colegas y amigos. En un corto periodo de tiempo, el espacio se fue ampliando, permitiendo así acceder y navegar libremente, universalmente, en abierto y al descubierto a todo aquel que disponga de un dispositivo electrónico y capte la señal de wifi. En el momento presente, raro es el tránsito de información y las gestiones de cualquier tipo que no estén relacionados con Internet. Hoy, el ámbito de comunicación es, por antonomasia, el ciberespacio.

Este inmenso medio virtual ha auspiciado la aparición de medios y recursos impensables fuera del mismo, como, por ejemplo, la criptomoneda: “criptodivisa (del inglés cryptocurrency) o criptoactivo, es un medio digital de intercambio que utiliza criptografía fuerte para asegurar las transacciones financieras, controlar la creación de unidades adicionales y verificar la transferencia de activos La conexión conduce, por tanto, casi sin remedio a la interconexión”. (Wikipedia. Leído el 17/01/2019).

Los nuevos ascensores, impresoras, fotocopiadoras y muchas otras máquinas de uso corriente incorporan microprocesadores conectados con terminales relacionadas con los servicios de fabricación y mantenimiento de los productos. Las trituradoras de papel en las oficinas, que destruyen documentos confidenciales y privados, tienen asimismo la posibilidad de incluir similares dispositivos, incorporados de fábrica o añadidos posteriormente por no se sabe quién.

El usuario, sin saberlo ni dar su aprobación, proporciona información constante y variada a tampoco sabe quién: sólo con mover un dedo; a veces, sin mover un dedo. Información de todo tipo: personal y corriente, sensible y relevante.

El hábito de “subir a la nube” archivos de texto o imagen, en particulares y empresas, está prácticamente generalizado; unas veces, a voluntad e iniciativa del usuario y otras, por procedimientos mecánicos y automáticos del sistema operativo del PC (MAC o dispositivo móvil). Los antivirus y las aplicaciones de limpieza de los aparatos (cleaners), instalados o descargados de la Red, rastrean su interior de arriba abajo, y vaya usted a saber qué contenidos duplica (copy) y se apropia, y cuáles no.

El hábito de “subir a la nube” archivos de texto o imagen, en particulares y empresas, está prácticamente generalizado; unas veces, a voluntad e iniciativa del usuario y otras, por procedimientos mecánicos y automáticos del sistema operativo del PC (MAC o dispositivo móvil). Los antivirus y las aplicaciones de limpieza de los aparatos (cleaners), instalados o descargados de la Red, rastrean su interior de arriba abajo, y vaya usted a saber qué contenidos duplica (copy) y se apropia, y cuáles no.

Las empresas de telefonía y de mensajería constituyen, por su propia naturaleza, las plataformas preferidas –y, por tanto, más vulnerables– en el rastreo de datos de la clientela. LUCA, la división de datos de la operadora Telefónica, da servicio “a unos 150 clientes en una veintena de países que tienen contratados sus servicios de Big Data. Hay hoteles, bancos y hasta equipos de ciclismo. Recurren a Telefónica porque la empresa de telecomunicaciones no solo tiene la experiencia de su propia transformación digital, además custodia el inmenso filón de los datos que generan sus más de 350 millones de clientes por todo el mundo. Y si nuestros datos son el nuevo petróleo, Telefónica es la dueña de uno de los mayores yacimientos del país.” (El Independiente, 13 de enero de 2019). En este ámbito de la comunicación, destaca la popular aplicación de mensajería WhatsApp, tanto por su enorme proyección cuanto por su fragilidad en materia de privacidad y protección de datos.

El dominio y la omnipotencia de la informatización en las sociedades contemporáneas conllevan notables riesgos y servidumbres que no pueden ignorarse. Un sencillo colapso o eventualidad paraliza abruptamente los protocolos básicos de actuación. Ante una ventanilla de las administraciones públicas o en una oficina de empresa privada, si el sistema informático se bloquea o las interconexiones se colapsan, vuelva usted mañana.

Esto por lo que tiene que ver con fallos circunstanciales no provocados intencionalmente. ¿Qué ocurre cuando tras la incidencia está la mano del cibercrimen o el ciberterrorismo? ¿Y qué decir de la “ciberguerra”, o aquellas acciones realizadas por un Estado con el fin de penetrar en los ordenadores o las redes de otra nación con el propósito de causar daños, perturbar su adecuado funcionamiento o ponerlo al servicio del atacante?

No hablamos de ciencia-ficción, sino de hechos conocidos y comprobados. Israel consumó un asalto cibernético en una planta nuclear en Siria, y Rusia otro contra Georgia que bloqueó los sistemas informáticos de este país; Corea del Norte rastrea y perturba con asiduidad ciberoperaciones realizadas por EE UU y Corea del Sur. Hay sospechas de bastantes más casos acaecidos, pero la mayoría están sellados en dos palabras: TOP SECRET. Lo que suceda al respecto, ahora y en cualquier lugar, es secreto de Estado. A resultas de lo cual los conceptos mismos de “guerra” y “conflicto bélico” han quedado trastornados.

3

Internet, odisea y cantos de sirena

dicen danger

La política no es la solución de los problemas, sino la causa de los problemas. Tampoco las regulaciones e intromisiones, las directivas y los reglamentos, los controles y las censuras, por parte de Gobiernos y corporaciones de todo tipo, facilitan el libre movimiento de personas, de información, de bienes y servicios, sino todo lo contrario. Sabemos lo que nos pasa, y esto es lo que está pasando en Internet: que las Autoridades hacen notar su presencia e intervención en cada día más número de sitios, sea directamente o por medio de leyes y disposiciones de menor rango derivados de sus directivas que las administraciones dependientes de aquéllas aplican, o trasladando la función de vigilancia y control aduanero a circunstanciales compañeros de navegación/viaje (aquellas corporaciones, compañías y empresas dispuestas a colaborar).

Directiva europea MIFID II: nueva regulación sobre las relaciones jurídicas entre las entidades financieras y los clientes. Efecto práctico: el acceso por parte del usuario a las páginas web de los bancos requiere de unos requisitos y unas exigencias de aceptación de condiciones que, enarbolando la noble causa de la seguridad del cliente, en realidad, da la impresión de cachearle, interrogarle, vaciarle los bolsillos… y, si es obediente, dejarle entrar y salir.

El Reglamento General de Protección de Datos (GDPR, por sus siglas en inglés) y las Políticas de Privacidad, auspiciadas por las instituciones políticas, dicen proteger lo uno y lo otro, cuando en realidad promueven excusas que segundos y terceros en intermediación aprovechan para hacer el particular chequeo de clientes y usuarios. Ironía del asunto: proteger la vida privada y los datos de las personas exige a éstas que proporcionen a no se sabe quién una fenomenal cantidad de datos personales.

Navegar en la Red. A poco de comenzar la travesía siente uno bandazos y fuerte oleaje en forma de banners, llamadas y mensajes en movimiento y sonido de campanillas, que emergen de pronto y desde cualquier lado de la pantalla, mostrando consejos de seguridad, anunciando nuevas actualizaciones de sistemas, programas y aplicaciones, propuestas para recibir notificaciones, registrarte para poder entrar en los sitios, aceptar las cookies de turno. Aceptar, Aceptar, Aceptar. La autorización de permisos resulta, al cabo, vana y retórica. Algunas páginas advierten de este hecho; otras, no: la simple acción de mantenerse en ellas es interpretado como una tácita aceptación de las condiciones. Del silencio administrativo a la pesca de arrastre en la Red.

dicen cookies

Nadie se hace responsable, pero silba para despistar, cuando al día siguiente (o a las pocas horas) de visitar determinados sitios, advierte el internauta, en el curso de la navegación, noticias o anuncios publicitarios relacionados precisamente con los pasos previos. No se oculta o niega la acción. Esto es así, dicen, a fin de personalizar y facilitar las opciones de información y compra del navegante en su particular odisea. Todo este espectáculo, despliegue de banderines y cacofonías suena a canto de sirenas, a algo tan privado y público como una parada militar o el show de Truman.

Los incautos y los muy ingenuos cruzan sin mirar por las autopistas de la información antes de dar un paso adelante a través del espejo. Los temerarios cruzan con el semáforo en rojo. Es lo mismo: besugos y atunes acaban atrapados en la misma Red. Sucede que navegar por Internet, visitar páginas web y descargarse contenidos desde el PC (MAC o dispositivo móvil) conlleva tremenda aventura para el internauta, pasando de ser atrevido pescador a la fría condición de pescado. Cuantas más horas de navegación mayor número de capturas.

Hay guerra en la Red, como reza el título del libro de Clarke y Knake publicado en 2011. Aunque no sólo exista la “ciberguerra”. Todos los días, el internauta debe librar múltiples batallas y guerrillas sorteando obstáculos, escuchas, inspecciones, spam en el correo electrónico, reconocimientos (facial, por huella dactilar, de ubicación y movimientos), dando pasos en falso, penetrando en campos de minas, aceptando a menudo lo que no sabe qué acepta en realidad.

El clásico en el género de misterio de la informática era el temor a los virus y a los hackers. Hoy, ya no resulta retórica ni humorística la pregunta relativa a quién vigila al vigilante o el castizo comentario de quién te ha visto y quién te ve.

Antes, el usuario entraba en Internet para mirar. Cada día que pasa hay menos posibilidades de ver que de ser visto. Al tratarse de un espacio donde abunda el exhibicionismo y el narcisismo, la tarea queda facilitada para los guardianes de la Galaxia Digital. El paso franco, el Sí y el Aceptar lo tienen por descontado, por confiado, por defecto de la mayor parte de alegres navegantes.

En el reino de la digitalidad, donde todo va tan rápido, se corren serios riesgos de colisionar y de estrellarse. Rápido empezó y creció, y rápido puede llegar a colapsar. Dada la actual desnaturalización de Internet, ya hay voces muy autorizadas que vaticinan que la Red irá deshilachándose poco a poco.

Ciertamente, esta exposición de alarmas y prevenciones en Internet puede dar la impresión de un acceso paranoico por parte del mensajero. Tal vez. Ahora bien, no reduce la prevención al potencial paranoico el hecho de que sea realmente seguido y vigilado. La gente vive, en general, muy confiada, siendo animada aquí y allá, por unos y por otros, a ser optimista (porque el mundo va a mejor…), a pensar en positivo, a ser espontáneo y no aprensivo, a comer de todo y a beber de todas las fuentes. Lo que ocurre en verdad es que, por lo general, se antepone el “principio del placer” al “principio de realidad”, se ignoran las malas noticias y se devoran las “buenas” (es decir, las deseables y aceitosas) junto con las falsas (fake news), siempre acompañadas de cookies.

¡No hay que exagerar!, dirán. Vale, no crea usted en las meigas, pero, haberlas, haylas.

Autor: Fernando Rodríguez Genovés

Notas

El Catoblepas

© 2019 nodulo.org

Fuente: http://nodulo.org/ec/2019/n186p06.htm

21 de marzo de 2019. ESPAÑA